Sebbene l’idea del retrogaming mi piaccia parecchio devo ammettere di non essere un grande fruitore di questa pratica, l’idea di giocare giochi vecchi, anzi vecchissimi è stuzzicante e nostalgica (quindi piacevole a prescindere, della serie “si stava meglio quando si stava peggio”…) ciò nonostante ho sempre trovato troppo stringenti le limitazioni tecniche.

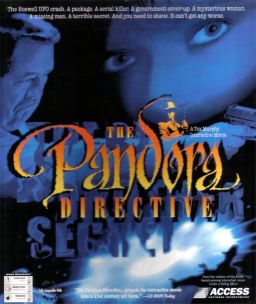

Nonostante questo ho voluto fare uno strappo alla regola e grazie al fantastico servizio di GOG.com ho acquistato e mi sono goduto queste due autentiche pietre miliari del genere adventure, ovvero “Under a Killing Moon” (UAKM) e il seguito “The Pandora Directive”.

Nonostante questo ho voluto fare uno strappo alla regola e grazie al fantastico servizio di GOG.com ho acquistato e mi sono goduto queste due autentiche pietre miliari del genere adventure, ovvero “Under a Killing Moon” (UAKM) e il seguito “The Pandora Directive”.

Per chi non li conoscesse si tratta di due adventure ambientati nella San Franscisco del 2042 (UAKM, Pandora è ambientato esattamente un anno dopo) in cui il giocatore veste i panni dello sconclusionato detective Tex Murphy, un personaggio che solo per il modo di vestire meriterebbe un Oscar.

Cappello, impermeabile e Converse a parte Tex incarna perfettamente lo stereotipo del detective noire alla Humphrey Bogart, con però l’aggiunta di una grande ironia e la capacità di infilarsi in ogni possibile guaio, insomma si tratta di una dei personaggio più azzeccati che l’industria videoludica sia mai riuscita a partorire.

Il gioco è strutturato su diverse locazioni entro le quali il giocatore può muoversi utilizzando due modalità, una statica usando il mouse per interagire con gli oggetti (osservare, combinare, utilizzare), una dinamica con visuale in prima persona grazie alla quale è possibile muoversi nella locazione stessa, il passaggio tra una modalità e l’altra avviene semplicemente premendo la barra spaziatrice.

Tecnicamente parlando UAKM ha rappresentato una autentica rivoluzione al momento dell’uscita nel 1994, il gioco infatti fa larghissimo uso di filmati in full motion video, mentre la struttura delle locazioni di gioco è tutta realizzata in 3D; ovviamente tutto questo oggi può apparire banale, vi assicuro però che nonostante l’età e i difetti dovuti alla bassa risoluzione, le sequenze filmate di UAKM non sfigurano nemmeno al giorno d’oggi.

Come è ovvio si tratta di filmati molto sgranati, e per certi versi gli “effetti speciali” possono far sorridere, però nelle riprese e nell’interpretazione degli attori (protagonista il mitico game designer Chris Jones) non si può fare a meno di notare una cura che mi è difficile trovare nei giochi odierni… Effetto nostalgia? Forse.

Le battute, le scenette comiche, le figuracce di Tex, il suo modo di fare a volte cafone, a volte romantico, anche banalmente le frasi di chiusura che si sentono ogni volta in cui capita di fallire un obbiettivo e morire, tutti questi dettagli fanno parte del personaggio, l’hanno reso famoso e in un certo senso immortale.

I due giochi sono oggettivamente simili, entrambi usano la stessa interfaccia, entrambi hanno lo stesso protagonista, ciò nonostante ci sono differenze che mi hanno portato a preferire il primo episodio rispetto a Pandora.

Anzitutto UAKM è più semplice di Pandora e non prevede differenti livelli di difficoltà, le locazioni di gioco sono tutto sommato limitate; gli enigmi e i puzzle sono piuttosto vari ma sempre logici, capita raramente di trovarsi in quelle spiacevoli situazioni dove non si sa cosa fare.

Al contrario Pandora è immenso, le locazioni di gioco sono tantissime, il gioco è molto più lungo e prevede due differenti livelli di difficoltà; nel mio caso ho affrontato il gioco al livello di difficoltà maggiore, anche se col senno di poi devo ammettere di essermene pentito.

Al contrario Pandora è immenso, le locazioni di gioco sono tantissime, il gioco è molto più lungo e prevede due differenti livelli di difficoltà; nel mio caso ho affrontato il gioco al livello di difficoltà maggiore, anche se col senno di poi devo ammettere di essermene pentito.

Il gioco è fantastico, stimolante, la trama è accattivante e i personaggi ben delineati, però in alcuni casi ci sono enigmi davvero troppo difficili e in certi casi senza alcuna logica, a prescindere da questo un grosso difetto di Pandora è quello di avere qualche sezione “vuota” senza alcun indizio che dia idea su come procedere nella trama.

In realtà però il maggior difetto di Pandora Directive è quello di aver eliminato buona parte della vena umoristica che permea UAKM. Avendoli giocati uno di seguito all’altro ho avuto l’opportunità di osservare in modo molto chiaro questa differenza, Pandora da l’impressione di essere la versione evoluta e in un certo senso “seria” di UAKM, non mancano le battute divertenti però appare evidente il tentativo di trasformare il gioco in un progetto più votato al mistero che non all’ironia.

L’edizione venduta e distribuita da GOG è semplicemente fantastica, il download include una serie di contenuti extra (manuali, colonne sonore), l’installazione è semplicissima e include tutto quanto serve a far girare correttamente i giochi (DOSBox già configurato).

Le uniche difficoltà tecniche si presentano quando occorre raccogliere oggetti bidimensionali posti su superfici a livello della telecamera (praticamente invisibili), un difetto che però è ascrivibile al motore di gioco piuttosto che all’emulazione DOS.

Per concludere non posso che consigliare a tutti di provare queste due perle videoludiche, le difficoltà tecniche non mancheranno ma la qualità di questi due videogiochi è tale da rendere il bilancio finale ampiamente positivo.

Per i neofiti o i non professionisti delle avventure grafiche consiglio di giocare Pandora Directive a difficoltà base, vi godrete perfettamente il gioco senza dover ricorrere a fastidiosi walkthrough come successo a me.

Nonostante questo ho voluto fare uno strappo alla regola e grazie al fantastico servizio di

Nonostante questo ho voluto fare uno strappo alla regola e grazie al fantastico servizio di  Al contrario Pandora è immenso, le locazioni di gioco sono tantissime, il gioco è molto più lungo e prevede due differenti livelli di difficoltà; nel mio caso ho affrontato il gioco al livello di difficoltà maggiore, anche se col senno di poi devo ammettere di essermene pentito.

Al contrario Pandora è immenso, le locazioni di gioco sono tantissime, il gioco è molto più lungo e prevede due differenti livelli di difficoltà; nel mio caso ho affrontato il gioco al livello di difficoltà maggiore, anche se col senno di poi devo ammettere di essermene pentito. Mi capita abbastanza frequentemente di discutere di software open source e uno dei dubbi che spesso sorgono è come contribuire ad un progetto.

Mi capita abbastanza frequentemente di discutere di software open source e uno dei dubbi che spesso sorgono è come contribuire ad un progetto.

![[ Celebrate 30 years of GNU! ]](https://tasslehoff.burrfoot.it/wp-content/uploads/2013/11/GNU_30th_badge.png)