18/04/2015

Diario di un niubbo spaziale, episodio 2

Nemmeno tre mesi di gioco e già tutto cambia.

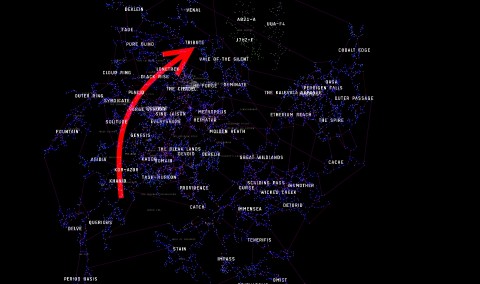

Il mega progetto della alleanza italiana è stato abbandonato e si è deciso di migrare, anzichè dare vita ad una piccola alleanza formata da tante corp si è deciso di creare una grande corp italiana e con essa entrare in una alleanza più grande e internazionale; non troppo grande (in modo da essere competitivi e anzi decisivi) ma nemmeno troppo piccola e insignificante.

La scelta è caduta su una alleanza che fa parte della mastodondica Goonswarm Federation, una delle gigamegaultra ally storiche di Eve Online, una di quelle che muove migliaia di giocatori e navi ad ogni op, una di quelle realtà che hanno fatto e fanno tutt’ora la storia del gioco.

I vantaggi di questa scelta sono molteplici, facciamo parte di un gruppo che già fa un sacco di cose alle quali possiamo aggregarci, siamo comunque indipendenti e possiamo gestirci come vogliamo facendo op in autonomia, stiamo in una regione di spazio molto interessante e molto vicina all’hub commerciale più grande del gioco (Jita), abbiamo un sacco di servizi in più rispetto a quelli che la nostra vecchia ally fai-da-te poteva offrire (cmq ci stavamo organizzando per avere tutto anche nei vecchi sistemi).

All’inizio ero un po’ dubbioso riguardo alla location, col passare delle settimane però mi sto ricredendo, anzi mi fa parecchio piacere partecipare ad attività con gente che non conosco, che magari non sarà brava o preparata come i nostri fleet commanders, però ci si diverte.

Il trasloco è stato decisamente traumatico, io sono noob con poche navi e pochi asset, ciò nonostante il periodo transitorio e poi il trasloco sono stati stressanti, non tanto per gli spostamenti (agevolati da un’ottima logistica di corp) ma per il fatto di rompere una ruotine di attività ormai ben avviate che andavano avanti da più di 2 mesi, senza contare il discreto costo economico dell’operazione (circa il 20% dei miei averi, senza contare le navi più piccole che ho lasciato in low sec e che probabilmente non andrò mai a recuperare).

A tal proposito ho ripreso solo da pochi giorni la mia produzione planetaria nella nostra nuova casa, purtroppo il prodotto con cui ho trafficato fin’ora (refrigerante) ha avuto un crollo di prezzi impressionante (ne conservo ancora una discreta scorta in attesa che il mercato riprenda), nel frattempo ho deciso di cambiare produzione e puntare sull’uranio arricchito, che ha un ottimo margine di guadagno e mi dovrebbe dare un bel boost al borsellino…

In generale il gioco procede come previsto, ovvero secondo i miei ritmi da bradipo.

Sto cominciando ad uscire dal tunnel delle skill da noob e pian piano sto arrivando ad avere le skill fondamentali ad un livello quasi decente; fino ad ora aprendo il fitting di qualche nave ero costantemente tempestato di X rosse ad ogni modulo (segno che non soddisfavo i requisiti di skill previsti per poter usarlo), ora i segni di spunta verdi sono sempre più frequenti, cpu e powergrid sono a un buon livello e ottenere un setup con capacitor stabile è sempre meno difficile (quando non è stabile la nave letteralmente “si spegne” e si diventa carne da macello).

Anzi mi correggo, non sono diventato figo tutto d’un colpo, e di fatto il mio pg è ancora un niubbo a cui mancano millemila skill… quello che è cambiato è molto più interessante, è cambiato il mio approccio al gioco; all’inizio tutto era oscuro e i consigli che mi piovevano addosso (sempre utili e bene accetti) mi suonavano un po’ come dogmi incompresibili, ora comincio faticosamente a capire il perchè di certe scelte, analizzo i fit che mi vengono passati con tool esterni al gioco e capisco perchè non posso usare un determinato modulo o setup, quindi decido la strategia per riempire quei vuoti soddisfando i requisiti che mi mancano.

Sembra una banalità ma mi ci sono voluti ben 3 mesi di gioco (merito anche della mia ottusità crassa, supina, turpe e vergognosa…) per uscire dal vuoto cosmico di ignoranza che mi circondava, e ora comincio a vedere la luce… sarà lunga ma è pur sempre qualcosa.

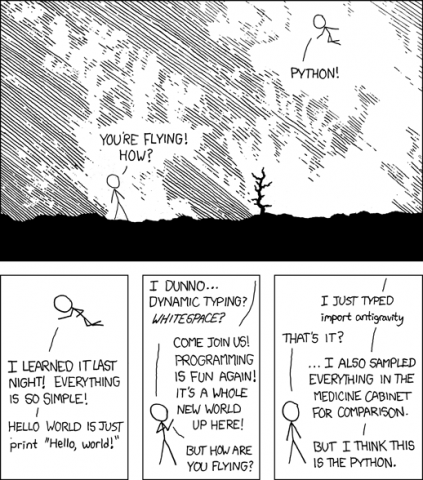

PS: se qualcuno deciderà un giorno di provare ad addentrarsi in Eve tenga presente questo sacro assioma: prima ancora di installare il gioco scaricare e installate Eve Fitting Tool.

E’ una semplice utility che utilizzando le API del gioco permette di provare qualsiasi fit possiate immaginare senza dover comprare nulla, con questo il gioco assume tutta un’altra prospettiva e quello all’inzio può sembrare oscuro e insondabile acquista magicamente un senso :)

Stay tuned

01/03/2015

Diario di un niubbo spaziale, episodio 1

Sento il bisogno di fare outing… è da circa un mese che ho cominciato a giocare a Eve Online. :)

Non è stata una decisione facile, tutto è nato dopo aver visto questo strepitoso trailer (che ad oggi considero uno dei video promozionali più belli che siano mai stati creati e trasmessi) che ha riacceso in me il desidero di provarci, anzi di riprovarci visto che già anni fa tentai (fallendo) di giocare a questo gioco.

Tutte le più grandi esperienze multiplayer della mia vita (CounterStrike, Battlefield 2 e Lotro) hanno avuto un inizio travagliato, così è stato per Eve, per cui le premesse per un grande e duraturo divertimento ci sono tutte.

Il gioco è famoso per molti motivi, la sua bellezza attira tantissimi giocatori, allo stesso modo la sua complessità e curva di apprendimento (argomento molto interessante a cui dedicherò un post) impressionano al punto da tenerne lontani tanti altri. Per questo motivo cercherò di riportare le mie esperienze ad Eve sottoforma di diario a puntate, il diario di un “nabbazzo” che ha iniziato a giocare da zero, cercando di sfatare miti e leggende su questo titolo tanto famoso quanto poco realmente conosciuto.

Iniziamo da principio con un aspetto molto dibattuto, per cominciare occorre ovviamente registrarsi e scaricare il client, fin qui tutto banale… o no?

In realtà ci sono due modi per iniziare, il primo è in totale autonomia, si registra un account e si attiva la trial gratuita di 14 giorni; l’altra modalità prevede l’invito da parte di un giocatore già attivo, il nuovo giocatore riceve 21 giorni di trial gratuita al termine della quale può interrompere l’esperienza o pagare regolarmente l’abbonamento e continuare a giocare.

Nel caso continui il giocatore che mandato l’invio alla trial riceve una ricompensa, può scegliere se ricevere un mese di abbonamento o un PLEX (una licenza di gioco per 30 giorni); in genere è prassi che chi riceve il PLEX lo giri al nuovo arrivato, il quale può quindi scegliere se sfruttarlo ricavandone un mese di gioco oppure venderlo per farsi un sacco di isk (la moneta del gioco).

La gran parte degli utenti preferisce vendere il PLEX per ricavarne soldi, una scelta che personalmente non condivido per un semplice motivo, all’inizio la mancanza di isk può apparire un problema, in realtà è una potentissima molla che spinge il nuovo giocatore a darsi da fare, a diversificare le proprie attività in game, e quindi a scoprire le tantissime sfaccettature del gioco e di conseguenza divertirsi.

Non posso dire di essere un giocatore di grande esperienza, ciò nonostante ho già assistito a diverse scenato di altri niubbi come me, che pieni di soldi si lamentano perchè non hanno skill o esperienza per sfruttare tutte queste risorse: farmare o acquistare ISK è relativamente facile, spenderli è facilissimo, ma imparare a giocare e sfruttare le proprie risorse è tutt’altra faccenda, e non sarà certo una carta di credito ben affilata a farvi fare esperienza di gioco.

Stay poor, stay hungry and stay busy!

25/02/2015

22/01/2015

Benvenuto Banana PI

Mi rendo conto solo ora che è passato quasi un secolo da quando presentai su questo blog il mio leggendario server domestico basato su Via Epia.

Da allora la mia attenzione in questo campo è aumentata in modo esponenziale e dopo elocubrazioni varie ho varcato la soglia del mondo ARM con Raspberry PI.

Sia chiaro, considero Raspberry PI un progetto STUPENDO e RIUSCITISSIMO, sia dal punto di vista tecnico che di comunicazione, tant’è che ne ho comprati ben due e l’ultimo di questi mi sta fedelmente servendo da parecchio tempo.

Ciò nonostante le limitazioni di Raspberry PI sono palesi, tecnicamente e anche eticamente (etica informatica? Già, perchè no?).

Tecnicamente parlando il SOC di cui è dotato è parecchio datato e poco potente, ottimo per tantissime attività ma dalle performance scarse in molti campi (ad esempio come nas o backup repository, come webserver o application server).

Inoltre bisogna ammettere che il sottosistema di I/O è progettato piuttosto male, tant’è che una delle più frequenti cause di problemi è proprio il controller USB su cui ricadono sia la scheda di rete (a 100 Mbps) che le porte USB, unica connessione disponibile per storage capiente e alternativo alla scheda SD.

Io stesso sono stato costretto a pensionare il mio primo esemplare a causa del controller USB che una volta posto sotto stress disconnetteva il device USB corrispondente al disco esterno da 2.5″ dove risiedono i miei file.

Dal punto di vista etico invece non posso fare a meno di notare la stridente contraddizione di un progetto che ha fatto della filosofia Open Source la sua bandiera, ma che di fatto è fortemente “closed”, tant’è che ad oggi non sono stati resi pubblici gli schemi dell’hardware stesso.

Visto il successo di questo progetto è bastato poco perchè nascessero molte iniziative simili, alcune con tutti i requisiti tecnici per surclassare Raspberry PI (una molto interessante ma dal costo esageratamente elevato è Cubietruck di cui avevo già parlato).

Per fortuna alcune di queste si sono consolidate, hanno creato una discreta comunità di utenti e, cosa che non guasta mai, hanno proposto le loro soluzioni a prezzi accessibili; tra queste le principali sono Banana PI e le board Olimex (delle quali la più interessante ad oggi è la Lime2).

Tecnicamente si tratta di due progetti molto simili, basati entrambi su SOC ARM Cortex-A7 dual-core (Allwinner A20), 1GB di ram, controller SATA, scheda di rete gigabit ethernet e prezzo tutto sommato allineato (circa 45 euro); rispetto a Raspberry PI la potenza computazionale e le performance di I/O sono sbalorditive, e nonostante questo l’assorbimento è persino più basso.

Anche eticamente le due schede sono simili, di entrambi infatti sono disponibili i sorgenti e tutta la documentazione.

Come è intuibile dal titolo ho scelto Banana PI, ero molto incuriosito dal prodotto Olimex ma la disponibilità da Amazon mi ha fatto propendere per il concorrente; oggi poi mi è pure stato recapitato il case in plexiglass con relativo cavo SATA (con alimentazione integrata), per cui quale migliore occasione per immortalare questo magico scatolino?

A breve mi aspetta una colossale migrazione (lavorativa), appena avrò finito e sarò riuscito a tirare un po’ il fiato procederò con la migrazione (domestica) del muletto al nuovo Bananone :)

Ricerca

Categorie

ACHTUNG BABY

Archivio

- Febbraio 2026

- Gennaio 2026

- Novembre 2025

- Ottobre 2025

- Settembre 2025

- Giugno 2025

- Marzo 2025

- Novembre 2024

- Ottobre 2024

- Settembre 2024

- Giugno 2024

- Maggio 2024

- Aprile 2024

- Marzo 2024

- Febbraio 2024

- Settembre 2023

- Settembre 2022

- Giugno 2022

- Gennaio 2022

- Settembre 2021

- Maggio 2021

- Aprile 2021

- Marzo 2021

- Maggio 2020

- Aprile 2020

- Dicembre 2019

- Agosto 2019

- Febbraio 2019

- Novembre 2018

- Ottobre 2018

- Agosto 2018

- Maggio 2018

- Agosto 2017

- Marzo 2017

- Febbraio 2017

- Ottobre 2016

- Settembre 2016

- Luglio 2016

- Giugno 2016

- Aprile 2016

- Gennaio 2016

- Novembre 2015

- Ottobre 2015

- Settembre 2015

- Agosto 2015

- Luglio 2015

- Giugno 2015

- Maggio 2015

- Aprile 2015

- Marzo 2015

- Febbraio 2015

- Gennaio 2015

- Novembre 2014

- Ottobre 2014

- Settembre 2014

- Agosto 2014

- Luglio 2014

- Giugno 2014

- Maggio 2014

- Marzo 2014

- Febbraio 2014

- Gennaio 2014

- Dicembre 2013

- Novembre 2013

- Ottobre 2013

- Settembre 2013

- Agosto 2013

- Luglio 2013

- Giugno 2013

- Maggio 2013

- Aprile 2013

- Marzo 2013

- Febbraio 2013

- Gennaio 2013

- Dicembre 2012

- Novembre 2012

- Ottobre 2012

- Settembre 2012

- Agosto 2012

- Luglio 2012

- Giugno 2012

- Maggio 2012

- Aprile 2012

- Marzo 2012

- Febbraio 2012

- Dicembre 2011

- Novembre 2011

- Ottobre 2011

- Settembre 2011

- Febbraio 2011

- Gennaio 2011

- Dicembre 2010

- Settembre 2010

- Agosto 2010

- Maggio 2010

- Marzo 2010

- Febbraio 2010

- Gennaio 2010

- Dicembre 2009

- Novembre 2009

- Ottobre 2009

- Luglio 2009

- Aprile 2009

- Marzo 2009

- Febbraio 2009

- Gennaio 2009

- Dicembre 2008

- Novembre 2008

- Ottobre 2008

- Settembre 2008

- Agosto 2008

- Luglio 2008

- Giugno 2008

- Maggio 2008

- Aprile 2008

- Marzo 2008

- Febbraio 2008

- Gennaio 2008

- Dicembre 2007

- Novembre 2007

- Ottobre 2007

- Settembre 2007

- Agosto 2007

- Luglio 2007

- Giugno 2007

- Maggio 2007

- Aprile 2007

- Marzo 2007

- Febbraio 2007

- Gennaio 2007

- Dicembre 2006

- Novembre 2006

- Ottobre 2006

- Settembre 2006

- Agosto 2006

- Luglio 2006

![[ Celebrate 30 years of GNU! ]](https://tasslehoff.burrfoot.it/wp-content/uploads/2013/11/GNU_30th_badge.png)